L’accès aux systèmes informatiques, aux comptes bancaires, aux messageries électroniques est protégé par des mots de passe. Protégé ? Pas si sûr. En effet, les utilisateurs ont souvent tendance, par négligence, à choisir des mots de passe aisés à mémoriser, courts et communs à plusieurs comptes utilisateurs. De fait, la sécurité de leurs données personnelles n’est pas complètement garantie.

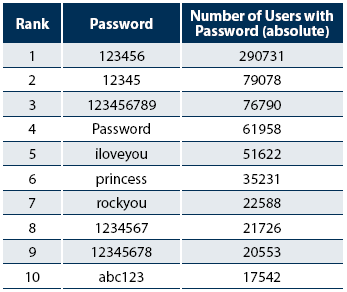

La base de données du site communautaire ROCKYOU aux Etats-Unis a été piratée en décembre dernier et la liste des 32 millions de mots de passe utilisateurs a été mise en ligne. La société informatique Imperva a analysé les mots de passe utilisés par les internautes. Son rapport est édifiant. Le tableau ci-après est le palmarès des mots de passe les plus utilisés par les sur le site ROCKYOU (rang/mot de passe/nombre d’utilisateurs) :

Utiliser de tels mots de passe revient à cacher la clef de la porte d’entrée dans un pot de fleur.

Quelle politique mettre en place pour sécuriser les mots de passe ?

Dans son approche des risques informatiques, l’auditeur ne doit pas seulement s’assurer que les accès système sont protégés par mot de passe mais que le niveau de protection offert par ces mots de passe est suffisant.

Conseils en matière de conception de mots de passe :

-Changer régulièrement les mots de passe,

-Différencier les mots de passe selon les services (compte bancaire, messagerie…),

-Un bon mot de passe est un mot de passe caché (ne pas l’écrire sur un post-it collé à son écran d’ordinateur…),

-Eviter les mots de passe désignant des informations personnelles (nom du conjoint, date de naissance, âge de son chien…) et les mots de passe simples du type 12345, azerty, toto…

-Un mot de passe sécurisé est composé d’au moins 6-8 caractères mêlant lettres minuscules, majuscules, accentuées, chiffres et caractères spéciaux (^, @, #…).

Conseils aux administrateurs système :

-Définir une politique de sécurisation de l’accès aux données informatiques claire et précise incluant la problématique de détermination des mots de passe,

-Sensibiliser les utilisateurs et vérifier régulièrement que les consignes de sécurité sont appliquées,

-Mettre en place un système qui oblige l’utilisateur à changer régulièrement son ou ses mots de passe et à déterminer des mots de passe suffisamment sûrs tout en veillant à ne pas disproportionner la politique de sécurité par rapport aux enjeux ; face à une politique de sécurité trop contraignante, l’utilisateur risque d’adopter des comportements contre-productifs (par exemple, inscrire ses mots de passe dans son agenda).

Derniers articles parBenoît RIVIERE (voir tous)

- Analyse des données comptables (FEC) : analyse de la conformité comptable des transactions et de leur dénouement - dimanche 23 novembre 2025

- L’AMF et l’AFA appellent à la vigilance sur le risque de corruption par des réseaux criminels de personnes ayant accès à des informations privilégiées - lundi 4 août 2025

- Détecter les inversions HT/TVA avec ANA-FEC2 - jeudi 31 juillet 2025

- Analyse de FEC en ligne avec ANA-FEC2 (manuel d’utilisation) - mardi 29 juillet 2025

- Rapport AFA 2024 : les contrôles comptables à ne pas négliger - samedi 5 juillet 2025

Bonjour,

Je décris toutes ces bonnes pratiques de gestion des mots de passe, et bien d’autres, dans mon ouvrage:

La sécurité informatique dans la petite entreprise – Etat de l’art et bonnes pratiques. 2nd Edition Décembre 2012 – Editeur : Editions ENI.

Bien cordialement