De tout temps, l’homme a rivalisé d’ingéniosité pour frauder. L’informatique a ouvert de nouvelles voies sur lesquelles les génies en col blanc se sont engouffrés pour perfectionner la commission de délits. Le piratage, l’usurpation d’identité numérique sont autant de forfaits nouveaux à l’actif des escrocs de tous poils. La délinquance astucieuse a de beaux jours devant elle. Pour vaincre la délinquance, la police dispose des mêmes outils. Au fil du temps, l’informatique a équipé l’ensemble des services des autorités. Qu’il s’agisse de combattre le piratage, les escroqueries ou encore la fraude fiscale, l’informatique se révèle une arme redoutable. Mais il est bien connu que les délinquants ont toujours un coup d’avance…

Pour vaincre la délinquance, la police dispose des mêmes outils. Au fil du temps, l’informatique a équipé l’ensemble des services des autorités. Qu’il s’agisse de combattre le piratage, les escroqueries ou encore la fraude fiscale, l’informatique se révèle une arme redoutable. Mais il est bien connu que les délinquants ont toujours un coup d’avance…

Des micro-serveurs piégés… par la police pour attraper les pirates informatiques (SVM n° 29 (juin 1986), p. 25)

Le premier virus de tous les temps, nommé Creeper, s’est attaqué au réseau ARPANET, l’ancêtre d’internet, en 1971. Le virus Elk Cloner, programmé par Rich SKRENTAUN (15 ans !), infecte des Apple II par l’intermédiaire d’une disquette de jeu en 1982.

Pour découvrir la micro-informatique des années 80 : http://www.auditsi.eu/?page_id=2119.

La presse informatique des années 80 a publié de multiples articles sur le sujet :

- Malversations par ordinateur, Micro-Systèmes n° 13 (septembre-octobre 1980), p. 38 : ces malversations porteraient chaque année sur 100 à 300 millions de dollars aux Etats-Unis. Les malfrats utilisent de nombreuses techniques comme la technique du “salami”, les chevaux de Troie… La sécurité informatique devient un argument de vente pour les grandes sociétés d’informatique, à l’image d’IBM.

- Conséquences des “fraudes” informatiques : l’informatique implique-t-elle une société de plus en plus policière ?, Micro-Systèmes n° 15 (janvier-février 1981), p. 128

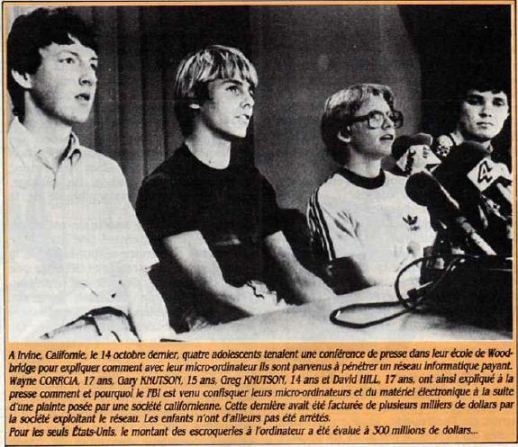

- Arnaque informatique, Science & Vie Micro n° 1 (décembre 1983), p. 50 : internet n’existait pas encore (l’on parlait à l’époque d’arpanet !) que des adolescents pirataient des bases de données commerciales payantes ou accédaient illégalement au système informatique du centre de recherche nucléaire de Los Alamos à l’aide de simples micro-ordinateurs connectés au réseau téléphonique à l’aide de modems… D’autres escrocs ont pu détourner des sommes importantes, se faire créditer sur leurs comptes les dixièmes des calculs d’intérêts…

- La protection des logiciels, Soft & Micro n° 10 (juillet-août 1985), p. 50 : cryptage, sectorisation de la disquette, recopie en mémoire morte, système Prolok, dongle… Un dossier complet sur les nouveaux outils de protection des logiciels en quatre volets : protection hard et soft, détournements informatiques et bombes logiques, protection juridique et enfin comment protéger son logiciel

- Des micro-serveurs piégés, Science & Vie Micro n° 29 (juin 1986), p. 25 : la police américaine n’hésite pas à mettre en ligne des serveurs dans le seul but de prendre sur le fait des pirates informatiques…

- Tremblez fraudeurs, les ordinateurs du fisc resserrent les mailles du filet, Science & Vie Micro n° 47 (février 1988), p. 126 : déjà en 1989, l’administration fiscale envisageait la dématérialisation des déclarations de revenus 2042 pour automatiser les contrôles et démasquer les fraudeurs.

- Peut-on pirater la carte à puce ?, Science & Vie Micro n° 58 (février 1989), p. 87 : cette question reste encore d’actualité. Le système des cartes bancaires repose entièrement sur l’inviolabilité de la carte à puce. Roland MORENO, l’inventeur Français de la carte à puce, réagit aux interrogations légitimes des utilisateurs.

Les documents reproduits ci-dessus sont issus de ma collection personnelle.

Approfondir le sujet :

L’informatique des années 80 / Ma collection / Ma documentation

Derniers articles parBenoît RIVIERE (voir tous)

- Excel : collecter des données juridiques sur les entreprises avec l’API SIRENE – 1ère partie : base SIREN (entreprises) - lundi 15 avril 2024

- Obtenir les données financières de sociétés au format Excel - mardi 2 avril 2024

- Robotic Process Automation (RPA) et Python : piloter des applications web - dimanche 24 mars 2024

- Initiation à la programmation en Basic : nouveau compilateur FreeBASIC - lundi 18 mars 2024

- Retrogaming : (re)jouer aux jeux vidéo d’antan - lundi 11 mars 2024

Pingback: La fraude informatique : une histoire de 30 ans ! | Audit & Systèmes d'Information

Pingback: Sécurité et protection des données : l’ANSSI publie son guide des bonnes pratiques de l’informatique à destination des PME | Audit & Systèmes d'Information